Як виявити вірусний процес?

Тепер зупинимося на тих моментах, коли видається попередження про те, що процес Winlogon.exe ініціював вимикання живлення. В даному випадку, як вже, напевно, зрозуміло, мова йде про виявлення вірусних загроз.

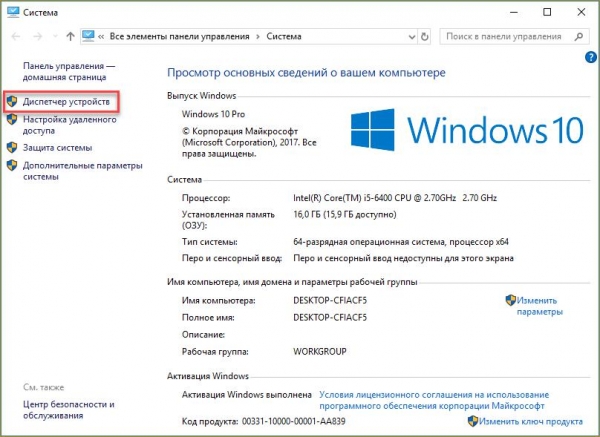

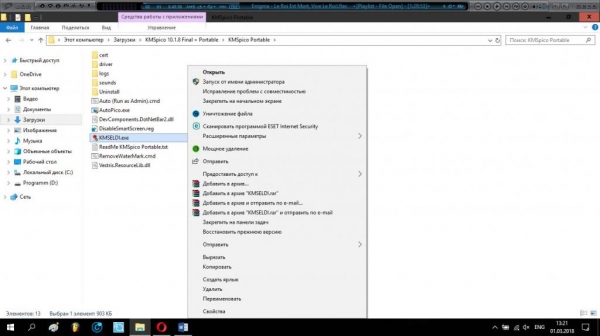

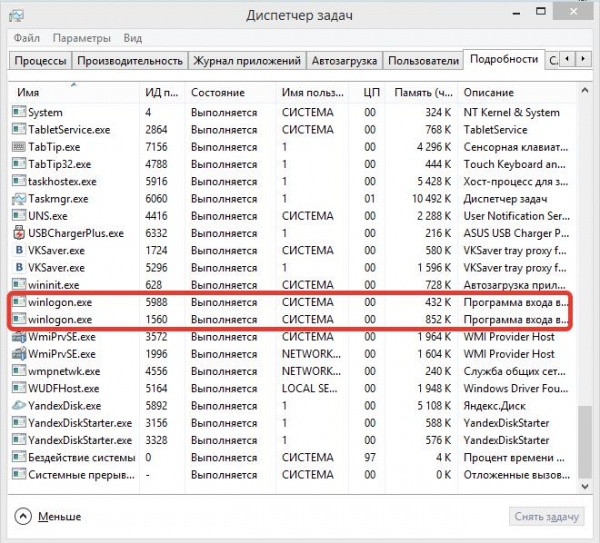

Насамперед необхідно заглянути в «Диспетчер завдань». В ньому може знаходитися тільки один (!) процес Winlogon.exe з атрибутом «Система». Якщо ви спостерігаєте два і більше однакових процесу, це точно віруси. Через меню ПКМ на обраному процесі потрібно перейти до пункту відображення розташування файлу.

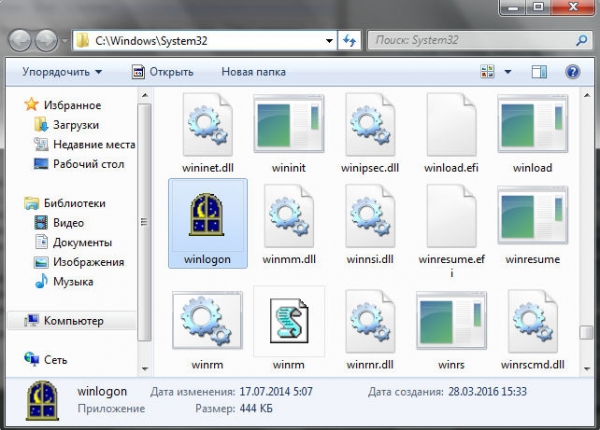

Оригінальний системний компонент може знаходитися тільки в двох місцях: в каталозі System32 і іноді в папці dllcache (обидві розташовані в основний директорії Windows).

Як видалити троян?

Тепер розберемося з видаленням вірусних загроз. Виходимо з того, що вірус при видачі повідомлення про те, що процес Winlogon.exe ініціював дію включення живлення, виявлено. Як його нейтралізувати? Незважаючи на свою відносну за сучасними мірками неактуальність, обґрунтовуються такі загрози в системі досить глибоко, і далеко не всі антивірусні пакети здатні не те що їх знешкодити, але і навіть виявити. У будь-якому випадку в якості невідкладної заходи використовуйте який-небудь портативний сканер начебто Dr. Web CureIt!, попередньо відновивши для нього антивірусні бази.

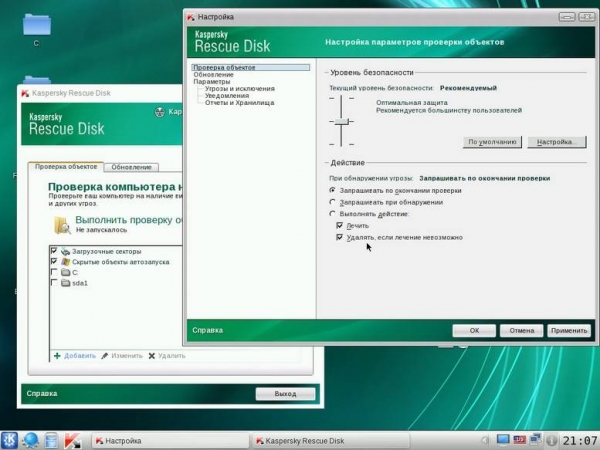

Якщо результат буде нульовим, скористайтесь дискової утилітою Kaspersky Rescue Disk, при допомоги якого потрібно завантажитися зі знімного носія, на якому вона записана, а потім провести сканування системи ще до того, як стартує Windows.

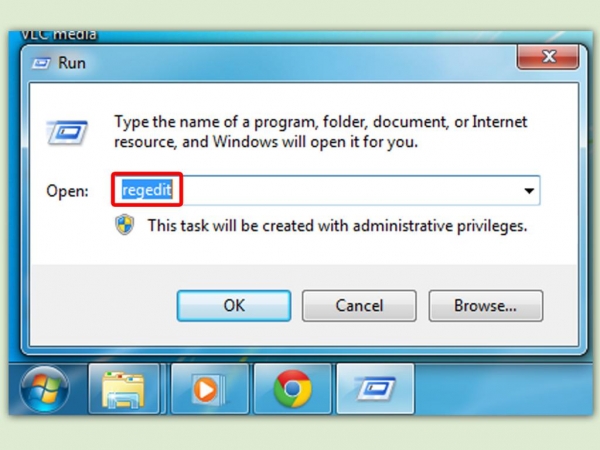

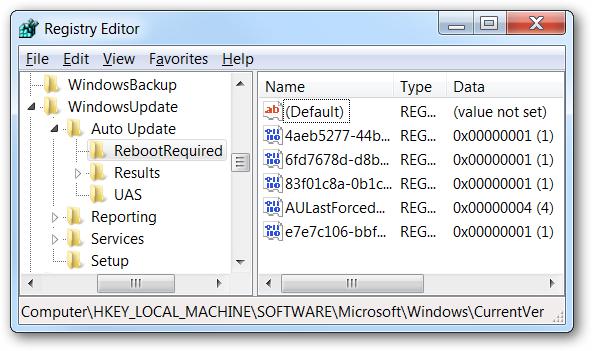

Але давайте уявимо собі найгіршу ситуацію, коли загроза виявлена не була, але повідомлення про те, що процес Winlogon.exe ініціював дію з відключення або рестарту комп’ютера, видаються із завидною регулярністю. В цьому випадку доведеться зайнятися видаленням вірусу вручну. Перш ніж видалити папки і файли вірусу, слід зайти до реєстру (regedit) і звернутися до гілці HKLM і через розділ SOFTWARE дістатися до каталогу автоматичного оновлення (AutoUpdate). По ідеї, в ньому буде розташована підпапка RebootRequired.

Її разом з усім вмістом потрібно видалити.

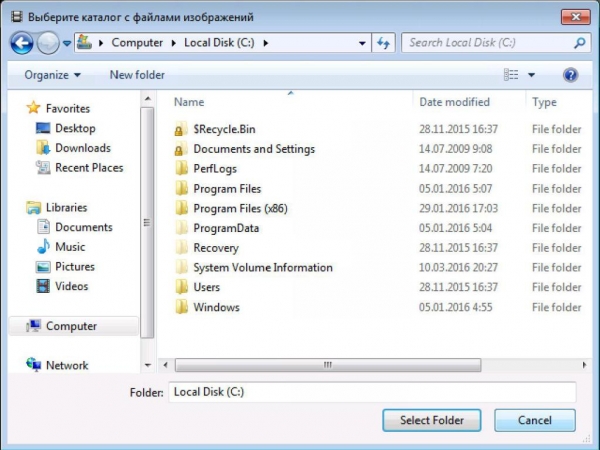

Тепер слід перезавантажити систему в безпечному режимі, потім видалити всі файли з папки TEMP, а потім у редакторі реєстру перейти до гілки HCU. Через розділ SOFTWARE потрібно знайти такі каталоги і виконати видалення таких ключів:

- папка Run – ключ “Firewall auto setup”=”%windir%\winlogon.exe”;

- папки IEDesktop – “host”=”….”;

- папки IESecurity – “host”=”….”.

У наведеному прикладі параметр “….” позначає будь-яке вписане там значення. По завершенні всіх дій тепер можна видалити компоненти вірусу в «Провіднику» і виконати повне перезавантаження комп’ютера.